[SEC-401] Phần 5: Security Essentials: Mạng, Điểm cuối và Đám mây

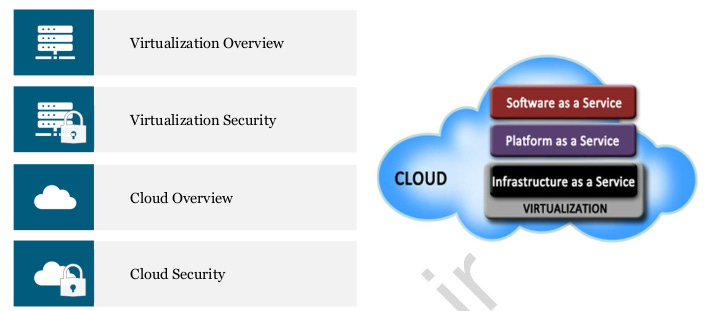

Tổng quan về ảo hóa - Bảo mật ảo hóa - Tổng quan về đám mây - Bảo mật đám mây

1. Mục tiêu

Thật thú vị khi thời gian đã chứng minh rằng những gì cũ có thể trở nên mới một lần nữa. Điều này khá đúng khi xem xét khái niệm ảo hóa.

Về bản chất, ảo hóa là một sự trừu tượng hóa, loại bỏ các lớp bằng cách đưa vào sự tách biệt; sự tách biệt được thực hiện theo cách tạo ra sự linh hoạt. Chúng ta sẽ bắt đầu bằng cách thảo luận về ảo hóa là gì bằng cách cố gắng mô tả nó theo cách tổng thể. Sau đó, chúng ta sẽ chuyển sang các lợi ích về CNTT và bảo mật thông tin mà ảo hóa có thể mang lại, đồng thời thảo luận về các rủi ro bảo mật mới biểu hiện khi sử dụng ảo hóa. Có lẽ một trong những lợi ích lớn nhất của sự trừu tượng hóa do ảo hóa cung cấp là những cánh cửa khác có thể được mở ra; những cánh cửa mở ra một thế giới có nhiều cơ hội điện toán tuyệt vời. Một trong những cơ hội như vậy là điện toán đám mây.

Tài liệu tham khảo:

https://www.fonicom.com/solutions/it-infrastructure/virtualization

2. Giới thiệu về ảo hóa

Theo nghĩa cơ bản nhất, ảo hóa là một sự trừu tượng hóa. Thuật ngữ trừu tượng hóa có nhiều ứng dụng, đặc biệt là khi áp dụng cho các lĩnh vực nghiên cứu cụ thể. Tuy nhiên, nhìn chung, bất kể lĩnh vực nghiên cứu nào, có lẽ cách tốt nhất để mô tả sự trừu tượng hóa là nói rằng trong sự trừu tượng hóa, chúng ta tập trung nhiều hơn vào chức năng hơn là hình thức. Chúng ta tập trung vào những gì đạt được, trái ngược với cách đạt được. Vào cuối ngày, chúng ta không cần phải hiểu toàn bộ cách thức hoạt động của máy tính để sử dụng chức năng của máy tính. Sự hiểu biết về cách thức đã được trừu tượng hóa khỏi việc sử dụng chức năng. Trên thực tế, nếu việc sử dụng máy tính đòi hỏi phải có kiến thức sâu sắc về cách thức hoạt động của máy tính chỉ để có thể tận dụng chức năng được cung cấp, thì thế giới công nghệ của chúng ta sẽ không phát triển theo cách mà nó đã phát triển.

Ảo hóa là một khái niệm có thể mang lại cho chúng ta nhiều cơ hội để trừu tượng hóa, nhưng có một số sự trừu tượng nhất định dễ nghĩ đến hơn và do đó, chúng ta sẽ bắt đầu với những sự trừu tượng đó. Ví dụ phổ biến nhất về ảo hóa mà nhiều người trong lĩnh vực CNTT thường nghĩ đến là máy ảo.

Với điện toán truyền thống, có khái niệm rằng một nhân Hệ điều hành (OS) duy nhất và một bộ phần cứng điện toán vật lý duy nhất được liên kết theo mối quan hệ một-một. Nhân là phần mềm chính giúp phần cứng điện toán có thể sử dụng được và do đó sẽ chỉ có một nhân Hệ điều hành (HĐH) cho mỗi bộ phần cứng vật lý. Điều này trở thành vấn đề khi các tài sản điện toán mà chúng tôi mua không còn có thể được một HĐH duy nhất sử dụng đầy đủ nữa. Có thể chạy nhiều nhân HĐH trên cùng một bộ phần cứng vật lý sẽ cho phép nhiều hệ điều hành (và các ứng dụng liên quan) chạy song song, cho phép phát huy hết tiềm năng của phần cứng điện toán của chúng tôi. Chính máy ảo đã biến điều này thành hiện thực.

Máy ảo sử dụng phần cứng ảo, sau đó ánh xạ trở lại phần cứng vật lý. Phần mềm được gọi là trình quản lý ảo tương tác với phần cứng vật lý và tạo ra sự tách biệt hợp lý giữa phần cứng vật lý và phần cứng ảo. Do đó, trình quản lý ảo trở thành lớp trừu tượng giữa phần cứng vật lý và phần cứng ảo.

Sự trừu tượng này tạo điều kiện cho các kết hợp khác nhau của phần cứng ảo được cung cấp cho các hạt nhân hệ điều hành độc lập, chạy trong các máy ảo (VM) của riêng chúng.

Về bản chất, mỗi nhân hệ điều hành có 'phần cứng' riêng, được dịch ngược lại thành phần cứng vật lý. Nhân hệ điều hành trong VM không biết bất kỳ sự trừu tượng nào, nghĩa là nhiều nhân hệ điều hành có thể chạy song song trên cùng một bộ phần cứng vật lý. Mối quan hệ một-một của một nhân hệ điều hành với một bộ phần cứng vật lý đã bị phá vỡ một cách có lợi.

3. Máy tính ảo

Có những thuật ngữ cụ thể được sử dụng khi đề cập đến các khái niệm trừu tượng của máy ảo. Như vừa mô tả, có một máy tính vật lý và máy tính vật lý đó đang chạy một hệ điều hành (OS) được cài đặt đúng cách. Hệ điều hành đó được gọi là HĐH 'máy chủ' (host). Phần mềm quản lý ảo được cài đặt vào HĐH máy chủ, phần mềm này tạo ra sự trừu tượng của phần cứng ảo thành các máy ảo tương ứng. Máy tính ảo cần có HĐH để sử dụng được phần cứng ảo; HĐH được cài đặt vào máy tính ảo được gọi là HĐH 'khách' (guest).

Tài liệu tham khảo:

Oracle, "About Virtualization" https://docs.oracle.com/cd/E89529_01/doc.124/wireless/concepts/c_cmp_configuring_pm_topology_virtualiza tion.htm

4. Ảo hóa: Sức mạnh của sự cô lập

Ảo hóa (virtualization) là một công nghệ mang lại nhiều lợi ích to lớn, không chỉ về mặt hiệu suất và quản lý tài nguyên mà còn về bảo mật. Khi tách biệt khỏi thế giới vật lý, ảo hóa mở ra nhiều cơ hội mới cho cả hoạt động CNTT và bảo mật thông tin.

Tính độc lập của phần cứng

Một trong những lợi ích quan trọng của ảo hóa là tính độc lập của phần cứng. Khi trình quản lý ảo (hypervisor) tách biệt phần cứng vật lý khỏi phần cứng ảo, phần cứng ảo không cần biết hoặc quan tâm đến phần cứng vật lý thực tế đang được sử dụng. Điều này có nghĩa là:

Nhà cung cấp phần cứng không quan trọng: Phần cứng ảo không cần biết liệu CPU vật lý được sản xuất bởi Intel hay AMD, hay ổ cứng vật lý là HDD truyền thống hay SSD.

Tính linh hoạt: Miễn là trình quản lý ảo có thể tương tác với phần cứng vật lý, máy ảo (VM) có thể chạy trên bất kỳ phần cứng vật lý nào mà không cần thay đổi cấu hình.

Lợi ích bảo mật của ảo hóa

Từ góc độ bảo mật, ảo hóa mang lại những lợi ích đáng kể:

Cô lập máy ảo:

Máy ảo (VM) là một hệ thống độc lập, tách biệt với phần cứng vật lý và các máy ảo khác.

Nếu một máy ảo bị xâm phạm, sự cô lập này có thể ngăn chặn thiệt hại lan rộng đến:

Hệ thống vật lý và hệ điều hành của nó.

Các máy ảo khác chạy trên cùng một phần cứng vật lý.

Điều này giúp giảm thiểu rủi ro và hạn chế phạm vi ảnh hưởng của các cuộc tấn công.

Dễ dàng phục hồi:

Máy ảo có thể được sao lưu, khôi phục hoặc di chuyển dễ dàng giữa các máy chủ vật lý khác nhau.

Trong trường hợp bị tấn công, máy ảo có thể nhanh chóng được khôi phục từ bản sao lưu mà không ảnh hưởng đến các hệ thống khác.

Kiểm soát và giám sát tốt hơn:

Trình quản lý ảo cung cấp các công cụ để giám sát và kiểm soát hoạt động của các máy ảo, giúp phát hiện và ngăn chặn các hành vi đáng ngờ.

Những điểm cần lưu ý về bảo mật máy ảo

Mặc dù ảo hóa mang lại nhiều lợi ích bảo mật, máy ảo vẫn có thể bị tấn công nếu không được bảo mật đúng cách. Điều này bao gồm:

Tăng cường bảo mật (hardening): Áp dụng các biện pháp bảo mật như cập nhật bản vá, giảm thiểu dịch vụ không cần thiết và cấu hình tường lửa.

Giám sát liên tục: Theo dõi hoạt động của máy ảo để phát hiện các dấu hiệu tấn công hoặc hành vi bất thường.

Quản lý quyền truy cập: Đảm bảo chỉ những người dùng và ứng dụng được ủy quyền mới có quyền truy cập vào máy ảo.

Cuối cùng, sự cô lập và độc lập về phần cứng như vậy cũng có thể được sử dụng để kích hoạt tốt hơn các chức năng bảo mật như: phân tích phần mềm độc hại, xây dựng lại nhanh chóng hệ thống sau khi bị xâm phạm (VM thực chất là một tập hợp các tệp hoạt động như một máy tính) và các tùy chọn tốt hơn để phục hồi sau thảm họa có hiệu quả hơn.

5. Bảo mật ảo hóa

Bảo mật ảo hóa là gì?

"Bảo mật ảo hóa" có thể hiểu theo hai khía cạnh:

Làm thế nào các kỹ thuật ảo hóa có thể cải thiện bảo mật bằng cách cung cấp những tính năng mà cơ sở hạ tầng vật lý truyền thống không có?

Những rủi ro bảo mật nào có thể phát sinh từ việc triển khai ảo hóa trong một hệ thống?

Câu trả lời là cả hai khía cạnh trên đều quan trọng. Khi nói về bảo mật ảo hóa, chúng ta không chỉ quan tâm đến cách ảo hóa giúp tăng cường bảo mật mà còn phải xem xét cách bảo vệ chính các hệ thống ảo hóa.

Một thực tế đáng chú ý là khi công nghệ mang lại những lợi ích lớn về hiệu suất và linh hoạt, người ta thường tập trung vào khai thác tối đa khả năng đó mà bỏ qua những rủi ro bảo mật tiềm ẩn. Điều này đặc biệt đúng với ảo hóa: khả năng cải thiện bảo mật của nó đôi khi khiến các mối đe dọa bị xem nhẹ, trong khi chúng vẫn tồn tại và cần được quản lý chặt chẽ.

Lợi ích bảo mật ảo hóa: Cô lập (một lần nữa)

Mặc dù cực kỳ mạnh mẽ, nhưng cô lập cấp máy ảo (Virtual Machine Isolation) chỉ là một ví dụ về cô lập (Isolation). Với các kỹ thuật ảo hóa (Virtualization) hiện đại, chúng ta có thể đạt mức độ cô lập sâu hơn nhiều.

Một máy ảo (Virtual Machine - VM) hoạt động như một lớp trừu tượng (Abstraction Layer) trên phần cứng vật lý. Do đó, nếu bất kỳ thành phần nào trong VM bị khai thác (dù là do lỗ hổng trong hệ điều hành khách (Guest OS) hay trong bất kỳ ứng dụng phần mềm (Software Application) nào chạy trong VM), thì toàn bộ VM có thể bị xâm phạm. Nhưng nếu có một cơ chế trừu tượng hóa sâu hơn bên trong VM, sao cho việc thỏa hiệp một phần của VM không đồng nghĩa với việc toàn bộ VM bị tấn công thì sao?

Một ví dụ về sự trừu tượng hóa sâu hơn như vậy là cô lập quá trình thực thi (Execution Process Isolation). Khi bổ sung một lớp trừu tượng hóa (Abstraction) vào quá trình thực thi (Running Process), nếu một quá trình bị xâm nhập, thì mối đe dọa sẽ bị giới hạn trong chính quá trình đó, thay vì ảnh hưởng đến toàn bộ CPU của máy ảo (VM's CPU Execution). Nhờ vậy, một quá trình bị khai thác không còn đồng nghĩa với việc toàn bộ VM bị kiểm soát.

Sự trừu tượng hóa ở cấp độ này đôi khi được gọi là ảo hóa cấp ứng dụng (Application-Level Virtualization). Mặc dù ảo hóa cấp ứng dụng không phải lúc nào cũng đạt mức cô lập chi tiết như cô lập cấp quy trình (Process-Level Isolation), nhưng nó vẫn là một phương pháp hiệu quả. Một thuật ngữ liên quan khác là container hóa (Containerization), sẽ được thảo luận chi tiết hơn trong phần sau của khóa học.

Tóm lại, mức độ trừu tượng hóa (Abstraction) và cô lập (Isolation) càng cao, thì tin tặc càng khó khai thác hệ thống, và thiệt hại từ các cuộc tấn công sẽ càng được giảm thiểu. Đồng thời, việc phục hồi sau khi bị tấn công cũng trở nên dễ dàng hơn.

Lợi ích bảo mật ảo hóa: Phục hồi sau thảm họa và VDI

Về bản chất, một máy ảo (Virtual Machine - VM) thực chất chỉ là một tập hợp các tệp tin (Files) được lưu trữ trên thiết bị lưu trữ (Storage Device). Khi các tệp này được trình quản lý ảo hóa (Hypervisor) sử dụng, chúng hoạt động cùng nhau như một hệ thống máy tính độc lập. Điều này tương tự như cách một tài liệu Microsoft Word (Microsoft Word Document) chỉ là một tệp, nhưng khi mở bằng ứng dụng Microsoft Word, nó trở thành một tài liệu có thể chỉnh sửa.

Từ đó, một lợi ích quan trọng của ảo hóa (Virtualization) là khả năng phục hồi nhanh chóng. Giống như việc sao chép một bản sao lưu của tài liệu Word để thay thế phiên bản bị hỏng, chúng ta cũng có thể khôi phục VM bằng cách sao chép lại các tệp của nó. Điều này giúp thời gian khôi phục (Recovery Time) trở nên nhanh chóng hơn so với các hệ thống vật lý. Trong nhiều trường hợp, quá trình khôi phục một VM có thể diễn ra trong vòng chưa đầy 30 giây.

Khả năng này đặc biệt quan trọng đối với doanh nghiệp (Enterprises) và tổ chức (Organizations). Nếu một VM gặp sự cố, chỉ cần sao chép lại các tệp của nó để nhanh chóng khôi phục hệ thống. Các tổ chức triển khai Cơ sở hạ tầng máy tính để bàn ảo (Virtual Desktop Infrastructure - VDI) có thể tận dụng điều này để đảm bảo tính liên tục (Continuity) của hệ thống. Khi một máy tính để bàn ảo (Virtual Desktop) bị xâm nhập, nó có thể bị hủy bỏ (bằng cách xóa các tệp VM) và nhanh chóng được thay thế bằng một phiên bản mới. Một số hệ thống thậm chí còn thiết lập cơ chế khôi phục tự động (Automated Recovery Mechanism), trong đó mỗi khi người dùng đăng xuất, VM cũ sẽ bị xóa và một VM mới sẽ được tạo. Điều này giúp loại bỏ các cuộc tấn công tiềm ẩn ngay cả khi chúng không được phát hiện.

Ngoài ra, việc coi VM như một tập hợp các tệp tin di động (Portable Files) còn mở ra một lợi ích khác: di chuyển khối lượng công việc ảo (Live Migration of Virtual Workloads). Nếu một máy chủ vật lý (Physical Server) gặp sự cố kỹ thuật, các VM đang chạy trên đó có thể được di chuyển sang một máy chủ khác (Another Server) trước khi hệ thống gốc bị gián đoạn hoàn toàn. Điều quan trọng là quá trình di chuyển này có thể diễn ra mà không làm gián đoạn (Seamless Migration) các ứng dụng và dịch vụ đang hoạt động.

Đây là một trong những khả năng mạnh mẽ mà ảo hóa và trừu tượng hóa (Virtualization & Abstraction) mang lại. Trong bối cảnh CNTT doanh nghiệp (Enterprise IT), đây không chỉ là một phương pháp khôi phục sau thảm họa (Disaster Recovery - DR), mà còn là một phần của bảo mật thông tin (Information Security - Infosec). Bảo mật thông tin tập trung vào ba yếu tố cốt lõi (CIA Triad):

Tính bảo mật (Confidentiality)

Tính toàn vẹn (Integrity)

Tính khả dụng (Availability)

Trong đó, tính khả dụng (Availability) liên quan trực tiếp đến khả năng khôi phục sau thảm họa (Disaster Recovery - DR) và đảm bảo hệ thống luôn hoạt động ổn định.

Tóm lại, khả năng tạo (Provisioning), hủy (Destroying) và di chuyển (Migrating) khối lượng công việc một cách linh hoạt chính là một trong những lợi ích lớn nhất mà công nghệ ảo hóa mang lại cho các hệ thống hiện đại.

Lợi ích bảo mật ảo hóa: Phân tích phần mềm độc hại và pháp y

Phân tích phần mềm độc hại (Malware Analysis) là một trong những chức năng bảo mật quan trọng nhất hiện nay. Nó giúp chúng ta hiểu cách thức hoạt động của một mã độc (Malicious Code), cách hệ thống bị xâm phạm, phương thức chỉ huy và kiểm soát (Command & Control - C2) của kẻ tấn công, cũng như động cơ và mục tiêu cuối cùng của chúng. Do phần mềm độc hại là một phần quan trọng trong hoạt động của đối thủ tấn công (Threat Actors), nên rất có khả năng hoạt động phân tích phần mềm độc hại sẽ diễn ra trong quá trình phản ứng sự cố (Incident Response - IR).

Rủi ro trong Phân tích Phần mềm Độc hại

Phân tích phần mềm độc hại liên quan đến việc làm việc trực tiếp với các mẫu mã độc (Malware Samples), điều này giống như "chơi với lửa" – có thể mang lại hiểu biết sâu sắc nhưng cũng tiềm ẩn nguy cơ nghiêm trọng. Nếu phần mềm độc hại thoát khỏi (Malware Escape) môi trường phân tích, nó có thể gây ra hậu quả lớn hơn nhiều so với sự cố ban đầu.

Khi thực hiện phân tích phần mềm độc hại, các cơ chế cô lập (Isolation) được cung cấp bởi ảo hóa (Virtualization) có thể giúp tăng cường bảo mật. Tuy nhiên, ảo hóa không phải là một giải pháp tuyệt đối để đảm bảo an toàn khi phân tích phần mềm độc hại. Một số sai sót có thể dẫn đến việc phần mềm độc hại vượt khỏi máy ảo phân tích (Malware Analysis VM), chẳng hạn như:

Cấu hình mạng không chính xác (Improper Network Configuration) có thể vô tình cho phép phần mềm độc hại giao tiếp với môi trường bên ngoài.

Trình điều khiển clipboard và chia sẻ tệp (Clipboard & File Sharing Drivers) giữa VM và hệ điều hành máy chủ (Host OS) có thể tạo cơ hội cho phần mềm độc hại lây lan.

Ngoài ra, tác giả phần mềm độc hại (Malware Authors) hiểu rõ rằng các kỹ thuật ảo hóa được sử dụng trong phân tích, và do đó, họ có thể thiết kế mã độc để hoạt động theo cách lành tính (Benign Mode) khi phát hiện ra môi trường ảo hóa. Điều này có thể đánh lừa nhà phân tích mã độc (Malware Analyst) khiến họ tin rằng phần mềm đó an toàn, trong khi thực tế không phải vậy.

Ảo hóa và Phân tích Pháp y

Lợi ích của ảo hóa không chỉ áp dụng cho phân tích phần mềm độc hại mà còn hỗ trợ phân tích pháp y kỹ thuật số (Digital Forensics). Một phần quan trọng trong phản ứng sự cố (Incident Response - IR) là thu thập bằng chứng kỹ thuật số (Digital Evidence) để điều tra các cuộc tấn công.

Trong một số trường hợp, bằng chứng cần thu thập tồn tại dưới dạng dữ liệu nhị phân (Binary Data), đặc biệt là khi làm việc với:

Bộ nhớ RAM (Volatile Memory - RAM)

Thiết bị lưu trữ (Storage Media)

Do máy ảo hoạt động dựa trên các tệp dữ liệu nhị phân (đại diện cho RAM và bộ lưu trữ của nó), chúng ta có thể dễ dàng trích xuất dữ liệu này để phục vụ phân tích pháp y (Forensic Analysis). Các tệp của VM chứa dữ liệu dưới dạng tập hợp các số 0 và 1 (Binary Format), điều này có thể thuận lợi hơn khi tiến hành phân tích bằng các công cụ pháp y chuyên dụng.

Tóm lại, ảo hóa đóng một vai trò quan trọng trong bảo mật thông tin (Information Security), không chỉ giúp cô lập môi trường phân tích phần mềm độc hại mà còn hỗ trợ thu thập bằng chứng số trong các cuộc điều tra an ninh mạng.

Rủi ro ảo hóa: Hypervisor

Hypervisor là thành phần cốt lõi của công nghệ ảo hóa (Virtualization), cung cấp các lớp trừu tượng (Abstraction) giúp cô lập và quản lý tài nguyên hệ thống. Mặc dù hypervisor có thể mang lại lợi ích về bảo mật, nhưng nếu bản thân hypervisor bị xâm phạm, toàn bộ cơ sở hạ tầng ảo hóa sẽ trở nên vô dụng.

Lỗ hổng của Hypervisor và Hậu quả

Hypervisor thực chất là phần mềm (Software), và giống như bất kỳ phần mềm nào khác, nó cũng có thể chứa lỗ hổng bảo mật (Vulnerabilities). Tùy thuộc vào mức độ nghiêm trọng của lỗ hổng, hệ thống có thể đối mặt với các mối đe dọa như:

Tấn công Từ chối Dịch vụ (Denial of Service - DoS): Nếu hypervisor bị tấn công DoS, toàn bộ khối lượng công việc ảo (Virtual Workloads) đang chạy trên hệ thống có thể bị gián đoạn, làm tê liệt hoạt động của tổ chức.

Thực thi mã từ xa (Remote Code Execution - RCE): Nếu một lỗ hổng nghiêm trọng trong hypervisor bị khai thác, kẻ tấn công có thể thực thi mã độc (Malicious Code Execution) trực tiếp trên hệ điều hành máy chủ (Host OS), thậm chí với đặc quyền cao nhất (Root/Admin Privileges). Điều này có thể dẫn đến việc kiểm soát toàn bộ cơ sở hạ tầng ảo hóa.

Nguy cơ khi Hypervisor bị Xâm phạm

Nếu một kẻ tấn công xâm phạm được hypervisor, chúng có thể:

Chỉnh sửa cấu hình Hypervisor để cấp quyền truy cập cao hơn, giúp chúng dễ dàng thao túng các máy ảo.

Truy cập và kiểm soát tất cả các máy ảo (Virtual Machines - VMs) đang chạy trên hypervisor. Điều này có thể bao gồm máy chủ ứng dụng, máy chủ cơ sở dữ liệu hoặc các hệ thống quan trọng khác.

Thực thi mã độc (Malware Execution) để tấn công toàn bộ hệ thống ảo hóa, thậm chí có thể mở rộng sang môi trường vật lý nếu có kết nối phù hợp.

Do hypervisor đóng vai trò trung tâm trong hạ tầng ảo hóa, việc bảo vệ nó là ưu tiên hàng đầu. Các tổ chức cần áp dụng các biện pháp bảo mật nghiêm ngặt (Security Hardening), chẳng hạn như:

Cập nhật và vá lỗi (Patch Management): Luôn cập nhật hypervisor với các bản vá bảo mật mới nhất.

Hạn chế quyền truy cập (Access Control): Chỉ cho phép quản trị viên có thẩm quyền truy cập vào hypervisor.

Giám sát và phát hiện bất thường (Monitoring & Anomaly Detection): Sử dụng SIEM (Security Information and Event Management) để theo dõi hoạt động trên hypervisor và phát hiện các hành vi bất thường.

Hypervisor chính là "chìa khóa" bảo vệ toàn bộ hệ thống ảo hóa. Một khi bị xâm phạm, hậu quả có thể rất nghiêm trọng, từ gián đoạn dịch vụ đến mất toàn quyền kiểm soát hệ thống.

Rủi ro ảo hóa: Vi phạm cô lập

Trong số tất cả các lợi ích mà ảo hóa (Virtualization) mang lại, cô lập (Isolation) có lẽ là giá trị nhất. Cô lập giúp tăng cường bảo mật (Security) bằng cách giới hạn phạm vi tác động khi có sự cố xảy ra, hỗ trợ phân tích phần mềm độc hại (Malware Analysis) và ngăn chặn xâm phạm hệ thống (Compromise) ở cấp máy ảo (VM) hoặc ứng dụng (Application).

Tuy nhiên, nếu cơ chế cô lập bị lỗi, tác động có thể rất nghiêm trọng. Một trong những mối đe dọa nguy hiểm nhất đối với cô lập ảo hóa là thoát khỏi VM (VM Escape).

Thoát khỏi VM là gì?

VM Escape xảy ra khi một đoạn mã độc hại chạy bên trong VM khách (Guest VM) nhưng lại có thể thực thi trực tiếp trên máy chủ vật lý (Host Machine). Điều này có nghĩa là kẻ tấn công có thể thoát khỏi môi trường bị cô lập của VM và giành quyền kiểm soát hệ điều hành máy chủ (Host OS).

Nếu một trình quản lý ảo (Hypervisor) có lỗ hổng thoát VM, kẻ tấn công có thể:

Xâm nhập vào máy chủ vật lý, chiếm quyền điều khiển toàn bộ hệ thống.

Thực thi mã độc ở cấp độ đặc quyền cao (High-Privilege Code Execution) trên host OS.

Tấn công các VM khác, phá vỡ hoàn toàn mô hình cô lập đa tenant (Multi-Tenant Isolation) của hạ tầng ảo hóa.

Ví dụ thực tế về lỗ hổng thoát khỏi VM

Một trong những lỗ hổng nghiêm trọng nhất liên quan đến VM Escape được ghi nhận trong CVE (Common Vulnerabilities and Exposures) 2019-5183.

🔹 Chi tiết lỗ hổng:

Được phát hiện bởi nhóm Talos Intelligence (Cisco Systems, Inc.).

Lỗ hổng nằm trong trình điều khiển card đồ họa AMD ATI Radeon (ATIDXX64.DLL).

Trình điều khiển này chạy trên máy chủ vật lý, hỗ trợ cho card đồ họa AMD Radeon.

Do phần cứng ảo hóa (Virtual Hardware) luôn liên kết với phần cứng vật lý (Physical Hardware), mọi thao tác trên phần cứng ảo cũng có thể ảnh hưởng đến phần cứng thật.

🔹 Cách khai thác:

Kẻ tấn công có thể tải một tệp độc hại vào VM khách.

Trình điều khiển card đồ họa trên máy chủ sẽ xử lý tệp này.

Do lỗi trong quá trình xử lý, kẻ tấn công có thể thực thi mã độc từ xa (Remote Code Execution - RCE) trên máy chủ vật lý.

Lỗ hổng này đặc biệt ảnh hưởng đến VMware Workstation và được đánh giá có mức độ nguy hiểm cao (High Severity).

🔹 Nguồn tham khảo:

Cơ sở dữ liệu lỗ hổng quốc gia NIST: CVE-2019-5183

Talos Intelligence, Cisco Systems, Inc.: TALOS-2019-0964

Phòng chống Thoát khỏi VM

Để giảm nguy cơ VM Escape, các tổ chức cần áp dụng các biện pháp bảo mật như:

Cập nhật và vá lỗi thường xuyên (Regular Patching & Updates)

Luôn cập nhật các trình quản lý ảo (Hypervisors) như VMware, Hyper-V, KVM, Xen.

Kiểm tra và cập nhật trình điều khiển phần cứng (Drivers) thường xuyên.

Cấu hình bảo mật chặt chẽ (Secure Configuration)

Hạn chế quyền truy cập vào host OS.

Vô hiệu hóa các tính năng không cần thiết (Unused Features) để giảm bề mặt tấn công.

Giám sát và phát hiện xâm nhập (Monitoring & Intrusion Detection)

Sử dụng SIEM (Security Information and Event Management) để phát hiện hành vi bất thường.

Triển khai IDS/IPS (Intrusion Detection/Prevention Systems) để phát hiện tấn công vào hypervisor.

Cô lập mạng (Network Segmentation)

Sử dụng cấu hình VLAN (Virtual LAN) để cô lập Guest VMs với Host OS.

Chặn sao chép và dán (Clipboard Sharing) giữa VM và host.

Thoát khỏi VM là một trong những rủi ro nghiêm trọng nhất của ảo hóa, đe dọa đến tính cô lập và an toàn của hạ tầng ảo hóa. Các tổ chức cần liên tục cập nhật, giám sát và áp dụng các biện pháp bảo mật để giảm thiểu nguy cơ bị khai thác.

6. Bảo vệ môi trường ảo

Thế giới ảo hóa mang lại nhiều lợi ích về bảo mật và hiệu suất, nhưng cũng đi kèm với rủi ro và lỗ hổng. Tuy nhiên, các biện pháp bảo mật truyền thống thường được áp dụng cho hệ thống vật lý cũng có thể triển khai trong môi trường ảo hóa.

Dưới đây là những nguyên tắc quan trọng để tăng cường bảo mật trong ảo hóa.

6.1. Bảo mật Hệ điều hành Khách (Guest OS Security)

Mỗi VM khách (Guest VM) hoạt động như một hệ thống độc lập, do đó bảo vệ VM cũng quan trọng như bảo vệ máy vật lý.

🔹 Nguyên tắc bảo mật cơ bản:

Cài đặt tối thiểu (Minimal Installation):

Chỉ cài đặt các dịch vụ cần thiết.

Loại bỏ ứng dụng và tính năng không sử dụng để giảm bề mặt tấn công.

Quản lý quyền hạn (Access Control):

Cấu hình quyền người dùng hạn chế theo nguyên tắc ít quyền nhất (Least Privilege Principle).

Vô hiệu hóa tài khoản quản trị mặc định nếu không cần thiết.

Cập nhật và vá lỗi (Patch Management):

Cập nhật hệ điều hành và phần mềm thường xuyên.

Kiểm tra các bản vá bảo mật quan trọng để khắc phục lỗ hổng.

Cấu hình bảo mật (Baseline Security Configuration):

Thiết lập các chính sách bảo mật mặc định.

Kích hoạt bảo vệ chống phần mềm độc hại và tường lửa nội bộ.

🔹 Lợi ích:

✅ Giảm nguy cơ tấn công từ bên trong VM.

✅ Giúp kiểm soát và giám sát hệ thống hiệu quả hơn.

6.2. Bảo mật Trình quản lý Ảo (Hypervisor Security)

Hypervisor là thành phần quan trọng nhất trong hệ thống ảo hóa. Nếu bị xâm phạm, kẻ tấn công có thể kiểm soát tất cả các VM trong hệ thống.

🔹 Các biện pháp bảo mật quan trọng:

Cài đặt tối thiểu (Minimal Footprint):

Chỉ kích hoạt các tính năng cần thiết của hypervisor.

Vô hiệu hóa các dịch vụ không cần thiết.

Cập nhật và vá lỗi kịp thời:

Luôn cập nhật phiên bản mới nhất của VMware ESXi, Hyper-V, KVM, Xen.

Theo dõi CVE (Common Vulnerabilities and Exposures) để xử lý lỗ hổng mới.

Bảo mật hệ thống máy chủ (Host System Security):

Hệ điều hành máy chủ cần tuân theo nguyên tắc bảo mật tương tự như VM khách.

Giới hạn quyền truy cập vào hypervisor, chỉ cấp quyền cho quản trị viên tin cậy.

🔹 Lợi ích:

✅ Giảm nguy cơ thoát khỏi VM (VM Escape).

✅ Bảo vệ máy chủ vật lý khỏi các cuộc tấn công từ VM.

6.3. Kiểm soát Giao tiếp Giữa Các VM (VM-to-VM Communication Security)

Một vấn đề lớn trong ảo hóa là VM có thể giao tiếp trực tiếp với nhau thông qua mạng ảo (Virtual Network), điều này có thể vượt qua các thiết bị bảo mật vật lý.

🔹 Nguy cơ:

Bỏ qua tường lửa vật lý, khiến kẻ tấn công có thể tấn công ngang hàng (Lateral Movement) trong hệ thống.

Lây nhiễm phần mềm độc hại giữa các VM mà không bị phát hiện.

🔹 Giải pháp:

Triển khai tường lửa ảo (Virtual Firewall):

Sử dụng pfSense, Cisco ASA, FortiGate VM để kiểm soát lưu lượng mạng giữa các VM.

Hệ thống phát hiện xâm nhập ảo (Virtual IDS/IPS):

Dùng Snort, Suricata, Zeek (Bro IDS) để phát hiện hành vi đáng ngờ trong mạng ảo.

Phân đoạn mạng (Network Segmentation):

Tạo VLAN riêng biệt cho từng nhóm VM quan trọng.

Không cho phép VM quan trọng giao tiếp với VM không tin cậy.

🔹 Lợi ích:

✅ Ngăn chặn tấn công lateral movement giữa các VM.

✅ Phát hiện mối đe dọa ẩn giấu trong hệ thống ảo hóa.

6.4. Các Biện pháp Bảo mật Bổ Sung

Ngoài những biện pháp trên, có thể triển khai thêm các kỹ thuật sau:

🔹 Bảo vệ Dữ liệu trong Môi trường Ảo hóa

Mã hóa ổ đĩa ảo (Virtual Disk Encryption):

Dùng BitLocker, VeraCrypt để bảo vệ dữ liệu trên VM.

Chính sách bảo mật truy cập dữ liệu:

Hạn chế copy-paste, file transfer giữa Host OS và Guest OS.

🔹 Giám sát và Nhật ký Hoạt động (Logging & Monitoring)

Triển khai SIEM (Security Information and Event Management) như Splunk, ELK Stack, Wazuh để theo dõi hành vi đáng ngờ trong môi trường ảo hóa.

Ghi nhật ký toàn bộ hoạt động của hypervisor và VM để phục vụ điều tra sự cố bảo mật.

🔹 Bảo vệ Chống Lừa đảo và Tấn công từ Nội bộ

Kiểm soát quyền truy cập (Role-Based Access Control - RBAC):

Giới hạn quyền quản trị hypervisor chỉ cho người dùng đáng tin cậy.

Cơ chế Zero Trust Security:

Không tin cậy bất kỳ máy nào trong hệ thống nếu chưa được xác thực đầy đủ.

Kết luận

Bảo mật ảo hóa là một quy trình liên tục, đòi hỏi sự giám sát, cập nhật và kiểm soát chặt chẽ.

✅ Hệ điều hành khách cần được bảo vệ kỹ lưỡng để tránh tấn công từ bên trong.

✅ Hypervisor phải được bảo mật tối đa để tránh xâm phạm toàn bộ hệ thống.

✅ Giao tiếp giữa các VM cần được giám sát để ngăn chặn tấn công lateral movement.

✅ Các công cụ bảo mật bổ sung như tường lửa ảo, IDS/IPS, mã hóa dữ liệu giúp tăng cường bảo vệ.

Việc kết hợp tất cả các biện pháp trên sẽ giúp giảm thiểu rủi ro và tăng cường an toàn trong môi trường ảo hóa. 🚀